- 1 1. Giới thiệu

- 2 2. Kiến thức Cơ bản về Mã hoá trong MySQL

- 3 3. Các Loại Mã hoá và Trường hợp Sử dụng

- 4 4. Sử dụng Các Hàm Mã hoá MySQL

- 5 5. Lợi ích và Rủi ro của Mã hóa

- 6 6. Các thực hành tốt nhất và Cấu hình Đề xuất

- 7 7. Các Nghiên cứu Trường hợp

- 8 8. Câu hỏi Thường gặp (FAQ)

- 9 9. Conclusion

1. Giới thiệu

Tầm quan trọng của Bảo mật Dữ liệu

Trong thời đại kỹ thuật số ngày nay, khi tầm quan trọng của bảo mật dữ liệu ngày càng tăng, việc bảo vệ thông tin lưu trữ trong cơ sở dữ liệu là điều thiết yếu. Khi sử dụng các cơ sở dữ liệu như MySQL, việc mã hoá dữ liệu trở thành một yêu cầu đặc biệt quan trọng.

Bài viết này cung cấp giải thích toàn diện về mã hoá dữ liệu trong MySQL, bao gồm các khái niệm cơ bản, quy trình triển khai và các thực tiễn tốt nhất. Nội dung được thiết kế để dễ hiểu cho cả người mới bắt đầu và người dùng trung cấp.

2. Kiến thức Cơ bản về Mã hoá trong MySQL

Kiến thức Cơ bản về Mã hoá

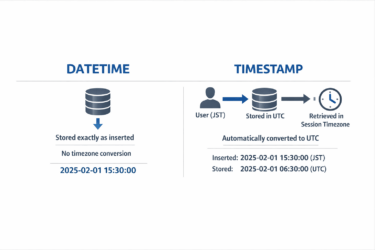

Mã hoá dữ liệu đề cập đến việc chuyển đổi văn bản thuần (dữ liệu ở định dạng có thể đọc được) thành bản mã (dữ liệu không thể giải mã nếu không có khóa cụ thể). Mã hoá bảo vệ thông tin khỏi việc truy cập trái phép và các vụ rò rỉ dữ liệu.

Ngược lại, hàm băm (hashing) khác với mã hoá. Nó chuyển đổi dữ liệu gốc thành một định dạng không thể đảo ngược. Hàm băm thường được sử dụng để lưu trữ mật khẩu và có mục đích khác với mã hoá.

Tại sao Mã hoá là Cần thiết trong MySQL

Các hệ thống sử dụng MySQL thường xử lý thông tin nhạy cảm như dữ liệu khách hàng và hồ sơ tài chính. Bảo vệ thông tin này khiến mã hoá trở nên không thể thiếu. Ngoài ra, việc tuân thủ các quy định như GDPR và CCPA đòi hỏi các biện pháp bảo vệ dữ liệu thích hợp, trong đó có mã hoá.

Ví dụ, mã hoá thông tin cá nhân của khách hàng trước khi lưu trữ sẽ tăng khả năng dữ liệu vẫn được bảo vệ ngay cả khi cơ sở dữ liệu bị xâm phạm.

3. Các Loại Mã hoá và Trường hợp Sử dụng

Mã hoá Lưu trữ

Mã hoá lưu trữ là phương pháp mã hoá dữ liệu được lưu trên đĩa. Trong MySQL, Transparent Data Encryption (TDE) có sẵn, cho phép dữ liệu lưu trữ được tự động mã hoá.

Transparent Data Encryption (TDE)

TDE là công nghệ tự động mã hoá dữ liệu lưu trên đĩa. Dữ liệu được mã hoá khi ghi và giải mã khi đọc, đảm bảo các ứng dụng không bị ảnh hưởng.

Các bước Cấu hình

- Cài đặt hoặc nâng cấp lên MySQL 8.0.

- Kích hoạt plugin mã hoá:

INSTALL PLUGIN keyring_file SONAME 'keyring_file.so';

- Tạo một bảng với mã hoá được bật:

CREATE TABLE my_table ( id INT PRIMARY KEY, sensitive_data TEXT ) ENCRYPTION='Y';

Mã hoá Kênh Giao tiếp

Trong MySQL, TLS/SSL có thể được sử dụng để mã hoá giao tiếp giữa client và server. Điều này ngăn chặn việc chặn dữ liệu trong quá trình truyền tải.

Cách cấu hình TLS/SSL

- Tạo chứng chỉ máy chủ và cài đặt nó trên server MySQL.

- Thêm các thiết lập sau vào file cấu hình MySQL (

my.cnf):[mysqld] ssl-ca=/path/to/ca-cert.pem ssl-cert=/path/to/server-cert.pem ssl-key=/path/to/server-key.pem

- Sau khi khởi động lại server, xác minh SSL đã được bật bằng lệnh sau:

SHOW VARIABLES LIKE 'have_ssl';

Mã hoá Cấp Ứng dụng

Phương pháp này mã hoá dữ liệu ở phía ứng dụng trước khi lưu vào MySQL. Vì việc quản lý mã hoá được thực hiện ở mức ứng dụng, nó mang lại sự linh hoạt hơn.

4. Sử dụng Các Hàm Mã hoá MySQL

Các Hàm Mã hoá Chính

MySQL cung cấp các hàm tích hợp sẵn để mã hoá và giải mã dữ liệu. Dưới đây là các hàm mã hoá chính.

AES_ENCRYPT() và AES_DECRYPT()

- Tổng quan

AES_ENCRYPT()là một hàm dùng để mã hoá dữ liệu bằng thuật toán AES (Advanced Encryption Standard).AES_DECRYPT()được dùng để giải mã dữ liệu đã được mã hoá. - Ví dụ Sử dụng

-- Encrypt data INSERT INTO sensitive_data (id, encrypted_value) VALUES (1, AES_ENCRYPT('MySecretData', 'encryption_key')); -- Decrypt data SELECT AES_DECRYPT(encrypted_value, 'encryption_key') FROM sensitive_data WHERE id = 1;

- Lưu ý quan trọng Việc quản lý an toàn khóa mã hóa (

encryption_key) là vô cùng quan trọng. Nếu khóa bị xâm phạm, việc mã hóa sẽ mất hiệu quả.

Các hàm liên quan đến mã hóa khác

- SHA() / MD5() Đây là các hàm băm và không thể khôi phục dữ liệu gốc. Chúng thường được dùng để lưu trữ mật khẩu hoặc trong các trường hợp dữ liệu không cần được đảo ngược.

SELECT SHA('MyPassword');

Các trường hợp sử dụng thực tế

Mã hóa các cột cụ thể

Ví dụ, khi mã hóa số thẻ tín dụng, bạn có thể thực hiện như sau:

-- Insert encrypted value into column

INSERT INTO transactions (id, card_number)

VALUES (1, AES_ENCRYPT('1234-5678-9876-5432', 'secure_key'));

-- Decrypt and display value

SELECT AES_DECRYPT(card_number, 'secure_key') AS card_number

FROM transactions

WHERE id = 1;

Mã hóa một phần

Thay vì mã hóa toàn bộ cơ sở dữ liệu, việc chỉ mã hóa các cột hoặc trường cụ thể có thể giảm thiểu tác động đến hiệu năng.

5. Lợi ích và Rủi ro của Mã hóa

Lợi ích của Mã hóa

Bảo vệ dữ liệu nâng cao

Mã hóa dữ liệu bảo vệ thông tin nhạy cảm được lưu trữ trong MySQL khỏi các cuộc tấn công bên ngoài và rò rỉ dữ liệu. Ngay cả khi có truy cập trái phép vào cơ sở dữ liệu, dữ liệu đã được mã hóa cũng không thể được giải thích nếu không có khóa phù hợp.

Tuân thủ quy định

Các luật bảo vệ dữ liệu khác nhau, chẳng hạn như GDPR (Quy định Bảo vệ Dữ liệu Chung) và CCPA (Đạo luật Bảo mật Người tiêu dùng California), có thể đề xuất hoặc yêu cầu mã hóa. Việc triển khai mã hóa giúp giảm thiểu rủi ro pháp lý.

Tăng cường niềm tin của khách hàng

Bằng cách tăng cường các biện pháp bảo mật, khách hàng có thể sử dụng dịch vụ một cách tự tin. Đây là yếu tố quan trọng trong việc nâng cao uy tín kinh doanh.

Rủi ro và Thách thức của Mã hóa

Tác động đến hiệu năng

Mã hóa và giải mã yêu cầu tài nguyên tính toán bổ sung. Trong các hệ thống xử lý khối lượng dữ liệu lớn, hiệu năng có thể giảm. Để giảm thiểu rủi ro này, việc giới hạn mã hóa chỉ đối với dữ liệu thực sự cần bảo vệ là rất quan trọng.

Quản lý khóa mã hóa

Nếu các khóa mã hóa bị xâm phạm, dữ liệu đã mã hóa có thể dễ dàng được giải mã. Do đó, việc thiết lập các phương pháp lưu trữ khóa an toàn là thiết yếu. Các ví dụ bao gồm:

- Sử dụng HSM (Mô-đun Bảo mật Phần cứng)

- Tận dụng các dịch vụ quản lý khóa dựa trên đám mây như AWS Key Management Service (KMS)

Rủi ro bảo mật khi giải mã

Nếu dữ liệu đã giải mã được truyền qua mạng, việc truyền thông cũng phải được mã hóa. Nếu không, sẽ có nguy cơ rò rỉ dữ liệu. Vì lý do này, việc triển khai TLS/SSL được khuyến nghị mạnh mẽ.

Ví dụ: Trường hợp Mã hóa Thất bại

Một ví dụ về việc triển khai mã hóa không đúng có thể thấy trong các vụ rò rỉ dữ liệu lớn của doanh nghiệp. Trong một trường hợp, các khóa mã hóa đã được lưu trữ dưới dạng văn bản thuần. Kết quả là, kẻ tấn công đã lấy được các khóa và có thể giải mã toàn bộ dữ liệu đã lưu.

6. Các thực hành tốt nhất và Cấu hình Đề xuất

Danh sách kiểm tra Cấu hình Mã hóa

Khi triển khai mã hóa, việc xác nhận các điểm sau sẽ giúp tăng cường bảo mật:

- Chọn Dữ liệu cần Mã hóa Chỉ mã hóa thông tin nhạy cảm (ví dụ: dữ liệu cá nhân, thông tin thanh toán) để giảm thiểu tác động đến hiệu năng.

- Chọn Thuật toán Mã hóa Mạnh Sử dụng các thuật toán an toàn và được áp dụng rộng rãi như AES (Tiêu chuẩn Mã hóa Nâng cao).

- Mã hóa Kênh Giao tiếp Bảo vệ giao tiếp client‑server bằng TLS/SSL. Thêm cấu hình SSL phù hợp vào tệp

my.cnfvà kích hoạt nó. - Mã hóa Nhật ký Áp dụng mã hóa cho các binary log và error log để bảo vệ chúng khỏi truy cập trái phép.

Quản lý Khóa Mã hóa

Bảo mật của mã hóa phụ thuộc mạnh mẽ vào việc quản lý khóa đúng cách. Sử dụng các phương pháp sau để đảm bảo bảo vệ khóa:

- Sử dụng công cụ chuyên dụng Tận dụng HSM (Hardware Security Modules) hoặc AWS KMS (Key Management Service) để quản lý khóa mã hoá một cách an toàn.

- Kiểm soát truy cập Hạn chế nghiêm ngặt người dùng có thể truy cập các khóa mã hoá. Đặt quyền tối thiểu cho các thư mục lưu trữ khóa.

- Xoay vòng khóa Thực hiện việc xoay vòng khóa định kỳ bằng cách thay thế các khóa cũ bằng khóa mới để giảm rủi ro.

Đánh giá và Cải tiến Định kỳ

Vì môi trường bảo mật luôn thay đổi theo thời gian, các nỗ lực liên tục là cần thiết, bao gồm:

- Áp dụng các bản vá bảo mật Thường xuyên cập nhật MySQL và hệ điều hành với các bản vá bảo mật mới nhất.

- Giám sát nhật ký Giám sát nhật ký nhị phân và nhật ký lỗi để phát hiện hành vi đáng ngờ ở giai đoạn sớm.

- Tiến hành Đánh giá Bảo mật Định kỳ xem xét cấu hình bảo mật và triển khai các biện pháp phù hợp với các mối đe dọa mới nhất.

7. Các Nghiên cứu Trường hợp

Triển khai Thành công Mã hoá MySQL trong Ngành Tài chính

Trong ngành tài chính, nơi thông tin cá nhân của khách hàng và dữ liệu giao dịch được xử lý, bảo mật dữ liệu là vô cùng quan trọng. Một ngân hàng lớn đã triển khai MySQL Transparent Data Encryption (TDE) và đạt được các kết quả sau:

Thách thức

- Rủi ro rò rỉ dữ liệu do truy cập trái phép

- Tuân thủ các quy định (ví dụ: PCI DSS)

- Cân bằng việc nâng cao bảo mật dữ liệu với việc duy trì hiệu năng

Giải pháp

- Sử dụng tính năng TDE của MySQL 8.0 để mã hoá hoàn toàn dữ liệu lưu trữ.

- Áp dụng AWS KMS để quản lý khóa mã hoá và cấu hình tự động xoay vòng khóa.

Kết quả

- Đáp ứng các yêu cầu quy định và vượt qua các cuộc kiểm toán.

- Giới hạn độ trễ truy cập dữ liệu chỉ còn 5%, giảm thiểu tác động vận hành.

Trường hợp Sử dụng Mã hoá trong Trang web Thương mại Điện tử

Các cửa hàng trực tuyến phải lưu trữ an toàn thông tin thẻ tín dụng và địa chỉ của khách hàng. Một công ty thương mại điện tử vừa và vừa đã triển khai mã hoá dữ liệu ở mức ứng dụng bằng các hàm mã hoá của MySQL.

Thách thức

- Rủi ro rò rỉ thông tin thẻ tín dụng

- Tăng cường bảo vệ dữ liệu khách hàng

Giải pháp

- Sử dụng

AES_ENCRYPT()để mã hoá số thẻ tín dụng. - Quản lý các khóa mã hoá bằng HSM và tránh lưu trữ khóa trực tiếp trong ứng dụng.

Kết quả

- Giảm đáng kể rủi ro rò rỉ dữ liệu.

- Tăng doanh thu 20% hàng năm nhờ nâng cao niềm tin của khách hàng.

Trường hợp Thất bại trong Mã hoá và Bài học Rút ra

Tại một công ty, đã xảy ra vi phạm dữ liệu vì các khóa mã hoá được lưu trữ dưới dạng văn bản thuần.

Bối cảnh

- Quản lý khóa mã hoá đã bị bỏ qua trong giai đoạn phát triển ban đầu.

- Các khóa được nhúng trong ứng dụng, khiến kẻ tấn công dễ dàng truy cập chúng.

Kết quả

- Thông tin khách hàng của hàng chục nghìn người đã bị rò rỉ.

- Gây thiệt hại nghiêm trọng đến uy tín và phát sinh chi phí bồi thường lớn.

Bài học Rút ra

- Luôn quản lý khóa mã hoá một cách an toàn (sử dụng HSM hoặc giải pháp KMS).

- Kết hợp thiết kế bảo mật ngay từ giai đoạn phát triển ban đầu.

8. Câu hỏi Thường gặp (FAQ)

Q1: Việc bật mã hoá trong MySQL ảnh hưởng như thế nào đến hiệu năng?

- A1: Bật mã hoá yêu cầu tài nguyên tính toán cho quá trình mã hoá và giải mã, thường dẫn đến giảm hiệu năng khoảng 5–15%. Tuy nhiên, nâng cấp phần cứng hoặc chỉ áp dụng mã hoá cho dữ liệu cần thiết có thể giảm thiểu tác động.

Q2: Từ phiên bản MySQL nào các tính năng mã hoá có sẵn?

- A2:

- Transparent Data Encryption (TDE) : Được giới thiệu trong MySQL 5.7 và được cải tiến thêm trong MySQL 8.0.

- Binary Log Encryption : Có sẵn từ MySQL 8.0 trở đi.

- Các hàm mã hoá khác (ví dụ: AES_ENCRYPT) có sẵn trong các phiên bản cũ hơn, nhưng nên sử dụng phiên bản mới nhất.

Q3: Làm sao tôi có thể xác minh rằng việc mã hoá giao tiếp TLS/SSL đã được cấu hình đúng?

- A3: Chạy lệnh sau để kiểm tra xem TLS có được bật giữa máy chủ MySQL và client hay không:

SHOW STATUS LIKE 'Ssl_cipher';

Nếu lệnh này hiển thị giao thức mã hoá hiện đang được sử dụng, kết nối TLS đã được bật.

Q4: Dữ liệu nào nên được ưu tiên mã hoá?

- A4: Đề xuất ưu tiên mã hoá các loại dữ liệu sau:

- Thông tin cá nhân (họ tên, địa chỉ, số điện thoại, v.v.)

- Thông tin thanh toán (số thẻ tín dụng, chi tiết tài khoản ngân hàng, v.v.)

- Dữ liệu tài chính (hồ sơ bán hàng, lịch sử mua hàng của khách hàng, v.v.)

- Thông tin xác thực người dùng (mật khẩu, token, v.v.)

Q5: Làm thế nào để quản lý khóa mã hoá một cách an toàn?

- A5: Các thực tiễn tốt nhất cho việc quản lý khóa mã hoá an toàn bao gồm:

- Sử dụng dịch vụ quản lý khóa chuyên dụng : Tận dụng các công cụ như AWS KMS hoặc HSM.

- Thực thi kiểm soát truy cập nghiêm ngặt : Hạn chế người dùng có thể truy cập vào khóa mã hoá.

- Triển khai quay vòng khóa : Thay thế khóa định kỳ để giảm thiểu rủi ro.

9. Conclusion

Tầm quan trọng của việc mã hoá trong MySQL

Bài viết này đã cung cấp một cái nhìn tổng quan toàn diện về mã hoá MySQL, từ các khái niệm cơ bản đến các bước thực hiện thực tiễn và các thực tiễn tốt nhất. Hãy xem lại các điểm chính:

- Mục đích của việc mã hoá Mã hoá là công nghệ thiết yếu để bảo vệ thông tin nhạy cảm trong cơ sở dữ liệu và ngăn ngừa thiệt hại do vi phạm dữ liệu hoặc truy cập trái phép.

- Các tính năng mã hoá của MySQL Bảo mật có thể được tăng cường bằng cách sử dụng Transparent Data Encryption (TDE), mã hoá giao tiếp (TLS/SSL), và các hàm mã hoá như

AES_ENCRYPT. - Thách thức và biện pháp đối phó Mã hoá mang lại các thách thức như ảnh hưởng đến hiệu năng và quản lý khóa mã hoá. Tuy nhiên, bằng cách giải quyết chúng một cách thích hợp, bạn có thể nâng cao bảo mật đồng thời tối ưu hoá hoạt động hệ thống.

Các bước tiếp theo cần thực hiện

Dưới đây là các bước thực tiễn bạn nên cân nhắc sau khi đọc bài viết này:

- Đánh giá nhu cầu mã hoá Xác định dữ liệu nào trong môi trường cơ sở dữ liệu của bạn cần được mã hoá.

- Xác minh và cập nhật phiên bản MySQL Cài đặt phiên bản MySQL mới nhất (8.0 trở lên) để tận dụng đầy đủ các tính năng mã hoá có sẵn.

- Kiểm tra và triển khai mã hoá Bắt đầu bằng việc triển khai mã hoá trong môi trường quy mô nhỏ. Đánh giá hiệu năng và tác động vận hành trước khi triển khai vào môi trường sản xuất.

- Liên tục xem xét các biện pháp bảo mật Thường xuyên đánh giá lại các biện pháp bảo mật tổng thể — bao gồm kiểm soát truy cập và nhật ký audit — không chỉ riêng mã hoá.

Cách sử dụng bài viết này

Bài viết này có thể đóng vai trò là hướng dẫn thực tiễn để hiểu và triển khai mã hoá dữ liệu trong MySQL. Nó cũng có thể được sử dụng làm tài liệu đào tạo nội bộ hoặc làm tham khảo khi chuẩn bị tài liệu dự án.